티스토리 뷰

안녕하세요. 이번에는 다양한 IaC로 작성한 template의 취약점을 점검해주는 오픈소스로 terrascan을 사용해보겠습니다.

Terrascan

Terrascan은 코드형 인프라(Infrastructure as Code)를 위한 정적 코드 분석기입니다.

- 잘못된 구성이 있는지 코드형 인프라를 스캔

- 보안 취약점 및 규정 준수 위반을 탐지

- 클라우드 네이티브 인프라를 프로비저닝하기 전에 위험 완화

- 로컬로 실행하거나 CI\CD와 통합할 수 있는 유연성 제공

[참고]

https://github.com/tenable/terrascan

GitHub - tenable/terrascan: Detect compliance and security violations across Infrastructure as Code to mitigate risk before prov

Detect compliance and security violations across Infrastructure as Code to mitigate risk before provisioning cloud native infrastructure. - GitHub - tenable/terrascan: Detect compliance and securit...

github.com

설치(참고)

$ curl -L "$(curl -s https://api.github.com/repos/tenable/terrascan/releases/latest | grep -o -E "https://.+?_Darwin_x86_64.tar.gz")" > terrascan.tar.gz

$ tar -xf terrascan.tar.gz terrascan && rm terrascan.tar.gz

$ install terrascan /usr/local/bin && rm terrascan

$ terrascan

설치 후 Scan

간단하게 아래 명령어로 Scan을 할 수 있습니다.

$ git clone https://github.com/tenable/KaiMonkey

...

$ cd KaiMonkey/terraform/aws

$ terrascan scan

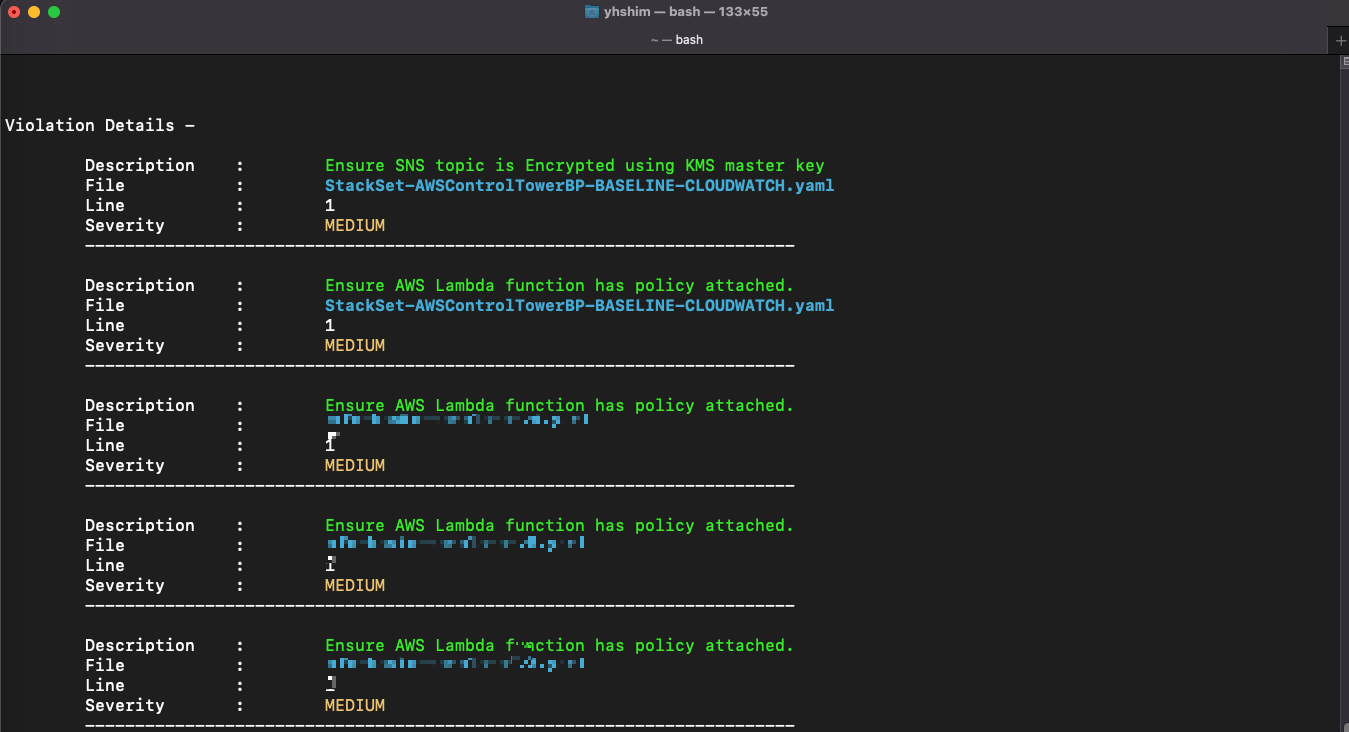

아래와 같이 Summary로 현재 IaC Template의 취약성을 나타내줍니다.

'Programming > IaC' 카테고리의 다른 글

| [IaC] 형상관리도구 & 워크플로 (0) | 2023.10.28 |

|---|---|

| [IaC] State & 모듈 (0) | 2023.10.28 |

| [IaC] 기본 사용법( condition, function, provisioner, null_resource와 terraform_data, moved block, cli를 위한 시스템 환경 변수) & 프로바이더 (0) | 2023.10.28 |

| [IaC] 기본 사용법( data source, input variables, local, output, loop) (0) | 2023.10.28 |

| [IaC] IaC/테라폼 이해, 기본 명령 사용법( command, HCL, block, resource) (1) | 2023.10.28 |

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

TAG

- IaC

- operator

- cloud

- autoscaling

- handson

- 파이썬

- SDWAN

- security

- 혼공단

- AI

- NFT

- ai 엔지니어링

- k8s

- GCP

- EKS

- cni

- VPN

- AWS

- k8s cni

- terraform

- 혼공챌린지

- S3

- NW

- CICD

- AI Engineering

- k8s calico

- GKE

- PYTHON

- 도서

- 혼공파

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

글 보관함