티스토리 뷰

안녕하세요. Kubernetes Advanced Networking Study(=KANS) 3기 모임에서 스터디한 내용을 정리했습니다. 해당 글에서는 Calico의 Pod에서 외부(인터넷)으로의 통신에 대해 자세히 알아보겠습니다.

- 파드에서 외부(인터넷) 통신 시에는 해당 노드의 네트워크 인터페이스 IP 주소로 MASQUERADE(출발지 IP가 변경) 되어서 외부에 연결됨 [참고 : GKE IP masquerade agent]

calico 기본 설정은 natOutgoing: true 이다. 즉, iptables 에 MASQUERADE Rule(룰) 에 의해서 외부에 연결됨

calice# 인터페이스에 proxy arp 설정

파드와 외부간 직접 통신에서는 tunnel 인터페이스는 미 관여

파드 배포 전 기본 상태 확인

calico 설정 정보 확인 & 노드에 iptables 확인

# 마스터 노드에서 확인 : natOutgoing 의 기본값은 true 이다

calicoctl get ippool -o wide

NAME CIDR NAT IPIPMODE VXLANMODE DISABLED SELECTOR

default-ipv4-ippool 172.16.0.0/16 true Always Never false all()

# 노드에서 확인 : 노드에서 외부로 통신 시 MASQUERADE 동작 Rule 확인

iptables -n -t nat --list cali-nat-outgoing

root@k8s-w1:~# iptables -n -t nat --list cali-nat-outgoing

Chain cali-nat-outgoing (1 references)

target prot opt source destination

MASQUERADE all -- 0.0.0.0/0 0.0.0.0/0 /* cali:flqWnvo8yq4ULQLa */ match-set cali40masq-ipam-pools src ! match-set cali40all-ipam-pools dst random-fully

파드 배포 및 외부 통신 확인

노드(k8s-w1)에 파드 1개 생성

# 파드 생성

curl -O https://raw.githubusercontent.com/gasida/NDKS/main/4/node1-pod1.yaml

kubectl apply -f node1-pod1.yaml

# 생성된 파드 정보 확인

kubectl get pod -o wide

외부 통신 확인

통신 전 준비

# 노드에서 실행

# iptables NAT MASQUERADE 모니터링 : pkts 증가 확인

watch -d 'iptables -n -v -t nat --list cali-nat-outgoing'

# (마스터노드) 파드 연결된 veth 를 변수를 확인

VETH1=$(calicoctl get workloadEndpoint | grep pod1 | awk '{print $4}')

echo $VETH1

# (워커노드1) 위에서 확인한 파드 연결된 veth 를 변수에 지정

VETH1=calice0906292e2

# 패킷 덤프 실행 >> 어떤 인터페이스에서 패킷 캡쳐 확인이 되나요?

tcpdump -i any -nn icmp

tcpdump -i $VETH1 -nn icmp

tcpdump -i tunl0 -nn icmp

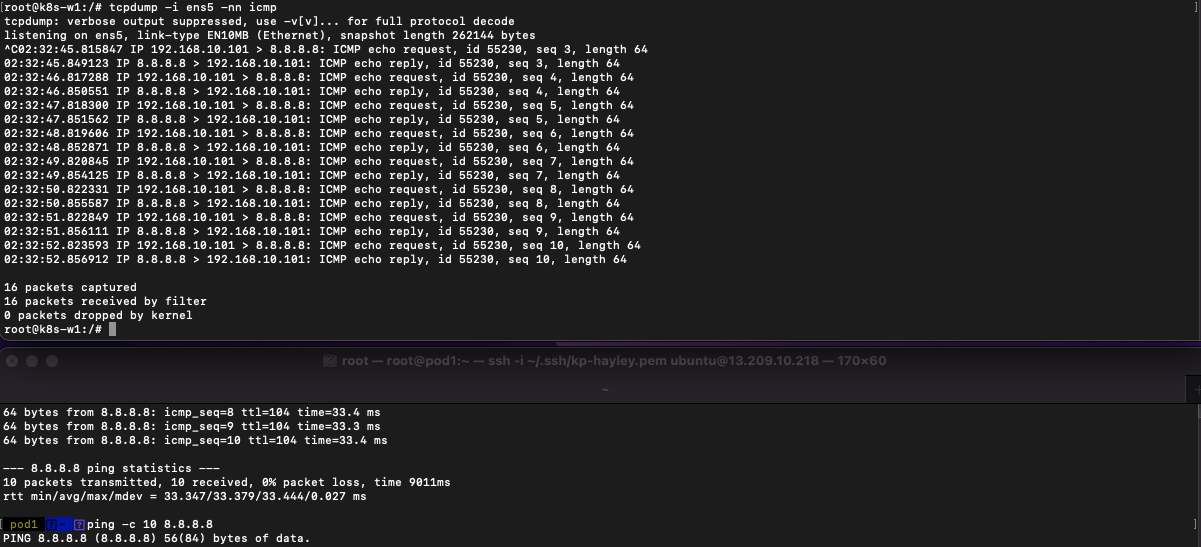

tcpdump -i ens5 -nn icmp

외부 통신 실행 및 확인

# 파드에서 외부 정상 통신 확인

kubectl exec pod1 -it -- zsh

# 혹은 통신 확인

pod1> ping -c 10 8.8.8.8

# The right way to check the weather - 링크

curl wttr.in/seoul

curl 'wttr.in/seoul?format=3'

curl 'wttr.in/busan?format=3'

curl -s 'wttr.in/{London,Busan}'

curl v3.wttr.in/Seoul.sxl

curl wttr.in/Moon

curl wttr.in/:help

# 패킷 덤프 내용 확인

root@k8s-w1:~# tcpdump -i calice0906292e2 -nn icmp

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on calice0906292e2, link-type EN10MB (Ethernet), capture size 262144 bytes

09:27:29.236878 IP 172.16.228.82 > 8.8.8.8: ICMP echo request, id 56376, seq 1, length 64

09:27:29.311810 IP 8.8.8.8 > 172.16.228.82: ICMP echo reply, id 56376, seq 1, length 64

# 아래 192.168.10.101는 노드의 외부(인터넷) 연결된 네트워크 인터페이스의 IP이며, 출발지 IP가 변경되어서 외부로 나감

root@k8s-w1:~# tcpdump -i ens5 -nn icmp

15:37:56.579286 IP 192.168.10.101 > 8.8.8.8: ICMP echo request, id 57122, seq 1, length 64

15:37:56.610585 IP 8.8.8.8 > 192.168.10.101: ICMP echo reply, id 57122, seq 1, length 64

# nat MASQUERADE rule 카운트(pkts)가 증가!

## 출발지 매칭은 cali40masq-ipam-pools 을 사용

watch -d 'iptables -n -v -t nat --list cali-nat-outgoing'

root@k8s-w1:~# iptables -n -v -t nat --list cali-nat-outgoing

Chain cali-nat-outgoing (1 references)

pkts bytes target prot opt in out source destination

3 252 MASQUERADE all -- * * 0.0.0.0/0 0.0.0.0/0 /* cali:flqWnvo8yq4ULQLa */ match-set cali40masq-ipam-pools src ! match-set cali40all-ipam-pools dst random-fully

# IPSET 으로 의 cali40masq-ipam-pools IP 대역 정보 확인 : 172.16.0.0/16 대역임을 확인

ipset list cali40masq-ipam-pools

Name: cali40masq-ipam-pools

Type: hash:net

Revision: 7

Header: family inet hashsize 1024 maxelem 1048576 bucketsize 12 initval 0x97754149

Size in memory: 504

References: 1

Number of entries: 1

Members:

172.16.0.0/16

다음 실습을 위해 파드 삭제 kubectl delete pod pod1

'IT > Container&k8s' 카테고리의 다른 글

| Calico 네트워크 모드 / 접근 통제 방법 (1) | 2024.09.22 |

|---|---|

| Calico 기본 통신(다른 노드에서 Pod - Pod 간) (1) | 2024.09.22 |

| Calico 기본 통신(동일 노드에서 Pod - Pod 간) (1) | 2024.09.22 |

| Calico CNI 구성요소 (5) | 2024.09.08 |

| K8S Flannel CNI (9) | 2024.09.07 |

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

TAG

- PYTHON

- k8s calico

- NFT

- operator

- k8s

- 혼공단

- S3

- k8s cni

- GCP

- SDWAN

- NW

- CICD

- terraform

- IaC

- 혼공챌린지

- handson

- AWS

- AI Engineering

- 혼공파

- GKE

- cloud

- ai 엔지니어링

- VPN

- EKS

- cni

- autoscaling

- 파이썬

- security

- AI

- 도서

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

글 보관함