티스토리 뷰

안녕하세요. Kubernetes Advanced Networking Study(=KANS) 3기 모임에서 스터디한 내용을 정리했습니다. 해당 글에서는 Calico의 다른 노드에서 파드 간 통신에 대해 자세히 알아보겠습니다.

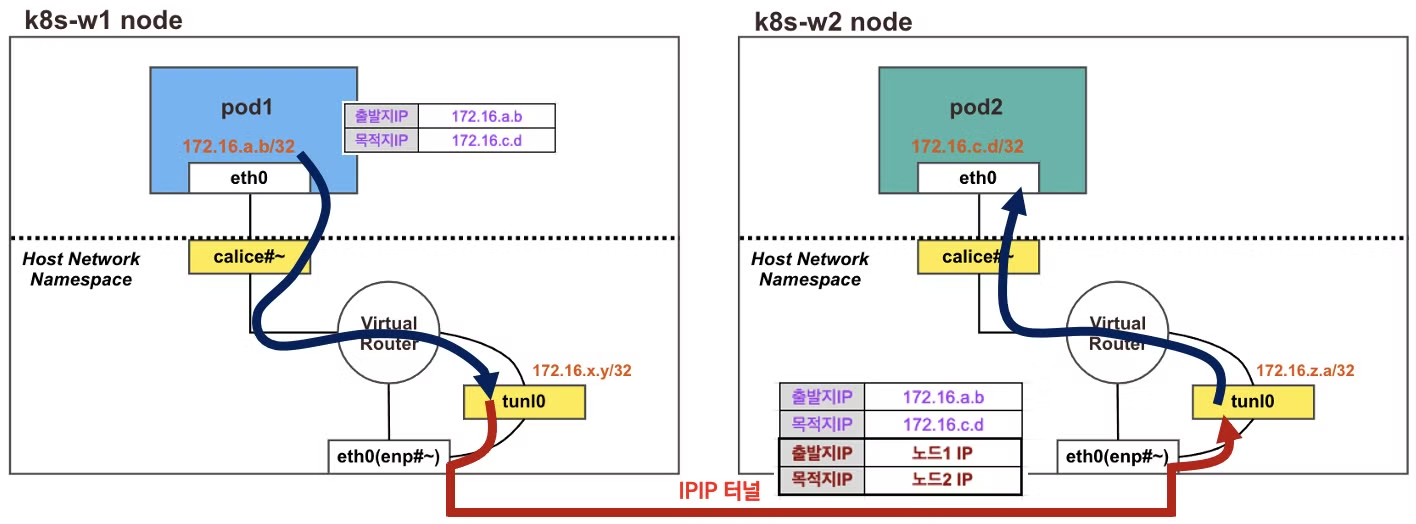

- 다른 노드 환경에서 파드 간 통신 시에는 IPIP 터널(기본값) 모드를 통해서 이루어 집니다

각 노드에 파드 네트워크 대역은 Bird 에 의해서 BGP 로 광고 전파/전달 되며, Felix 에 의해서 호스트의 라우팅 테이블에 자동으로 추가 및 삭제 됩니다

다른 노드 간의 파드 통신은 tunl0 인터페이스를 통해 IP 헤더에 감싸져서 상대측 노드로 도달 후 tunl0 인터페이스에서 Outer 헤더를 제거하고 내부의 파드와 통신됩니다

파드 배포 전 기본 상태 확인

노드간 BGP 로 Pod 대역 정보 전파 확인

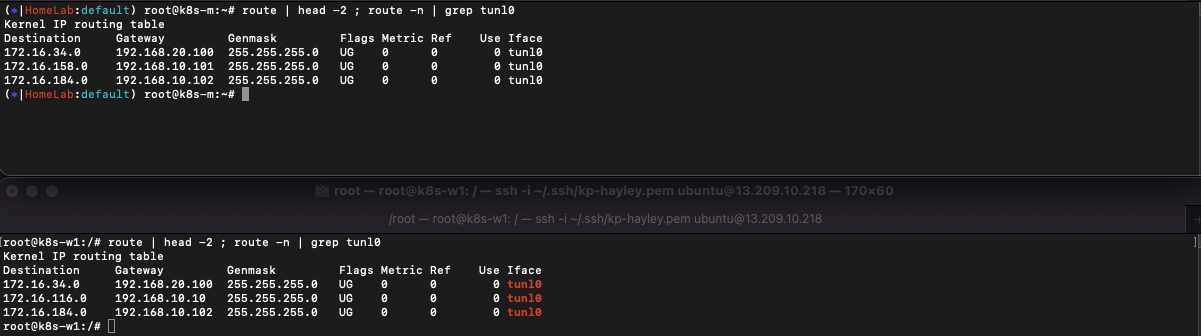

# 아래 명령어로 확인 시 나머지 노드들의 파드 대역을 자신의 호스트 라우팅 테이블에 가지고 있고, 해당 경로는 tunl0 인터페이스로 보내게 된다

route | head -2 ; route -n | grep tunl0

# 마스터노드, 노드1~

root@k8s-m:~# route | head -2 ; route -n | grep tunl0

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

172.16.34.0 192.168.20.100 255.255.255.0 UG 0 0 0 tunl0

172.16.158.0 192.168.10.101 255.255.255.0 UG 0 0 0 tunl0

172.16.184.0 192.168.10.102 255.255.255.0 UG 0 0 0 tunl0

# 노드1

root@k8s-w1:~# route | head -2 ; route -n | grep tunl0

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

172.16.34.0 192.168.20.100 255.255.255.0 UG 0 0 0 tunl0

172.16.116.0 192.168.10.10 255.255.255.0 UG 0 0 0 tunl0

172.16.184.0 192.168.10.102 255.255.255.0 UG 0 0 0 tunl0

...

노드의 tunl0 정보 확인

# 터널 인터페이스에 IP가 할당되어 있고, MTU는 1480(IP헤더 20바이트 추가를 고려)을 사용하며, 현재 TX/RX 카운트는 0 이다

# Calico 사용 시 파드의 인터페이스도 기본 MTU 1480 을 사용한다

ifconfig tunl0

# 노드1

root@k8s-w1:~# ifconfig tunl0

tunl0: flags=193<UP,RUNNING,NOARP> mtu 1480

inet 172.16.228.76 netmask 255.255.255.255

tunnel txqueuelen 1000 (IPIP Tunnel)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

# 노드2

root@k8s-w2:~# ifconfig tunl0

tunl0: flags=193<UP,RUNNING,NOARP> mtu 1480

inet 172.16.46.10 netmask 255.255.255.255

tunnel txqueuelen 1000 (IPIP Tunnel)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

파드 배포

노드1과 노드2에 각각 파드 1개씩 생성

# 파드 생성

curl -s -O https://raw.githubusercontent.com/gasida/NDKS/main/4/node2-pod2.yaml

kubectl apply -f node2-pod2.yaml

# calicoctl 이용한 endpoint 확인

calicoctl get workloadendpoints

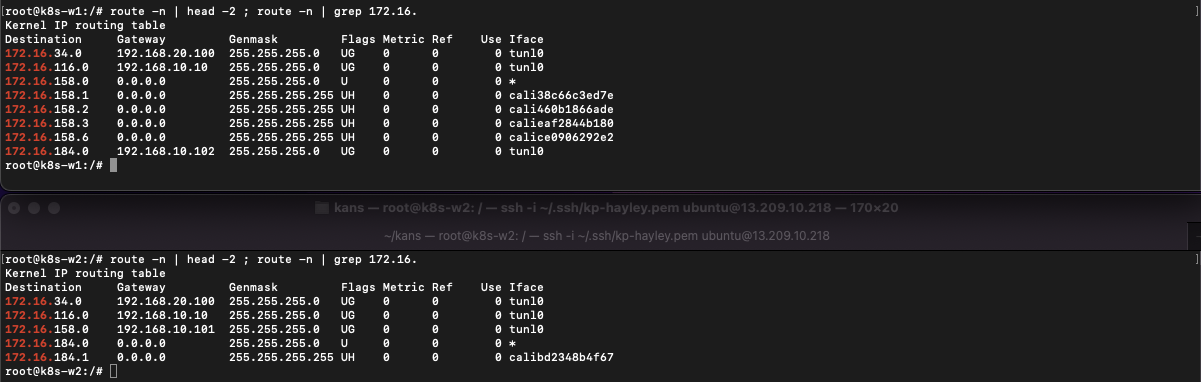

파드간 통신을 처리하는 라우팅 정보 확인 : 각각 상대방 노드의 IP를 게이트웨이로 전달하게 됩니다

route -n | head -2 ; route -n | grep 172.16.

# 노드1

root@k8s-w1:~# route -n | head -2 ; route -n | grep 172.16.

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

172.16.46.0 192.168.100.102 255.255.255.192 UG 0 0 0 tunl0

...

# 노드2

root@k8s-w2:~# route -n | head -2 ; route -n | grep 172.16.

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

172.16.228.64 192.168.100.101 255.255.255.192 UG 0 0 0 tunl0

...

파드간 통신 실행 및 확인

파드간 통신을 위한 준비 ⇒ IPIP(IP Protocol 4 허용이 필요, Azure 는 불가능 - Link

# tunl0 인터페이스 TX/RX 패킷 카운트 모니터링 실행

watch -d 'ifconfig tunl0 | head -2 ; ifconfig tunl0 | grep bytes'

root@k8s-w1:~# watch -d 'ifconfig tunl0 | head -2 ; ifconfig tunl0 | grep bytes'

tunl0: flags=193<UP,RUNNING,NOARP> mtu 1480

inet 172.16.228.76 netmask 255.255.255.255

RX packets 0 bytes 0 (0.0 B)

TX packets 0 bytes 0 (0.0 B)

# (옵션) 패킷 덤프 : calice#

tcpdump -i -nn <calice#>

# 패킷 덤프 : tunl0

tcpdump -i tunl0 -nn

혹은 패킷을 파일로 추출시

tcpdump -i tunl0 -nn -w /tmp/calico-tunl0.pcap

# 패킷 덤프 : IP 헤더에 상위 프로토콜을 IPIP(4)인 패킷만 필터

#tcpdump -i <각자 자신의 노드의 eth0> -nn proto 4

tcpdump -i ens5 -nn proto 4

혹은 패킷을 파일로 추출시

tcpdump -i ens5 -nn proto 4 -w /tmp/calico-ipip.pcap

# [실습환경 A Type] 자신의 PC로 패킷 복사

scp ubuntu@<node 유동공인 IP>:/tmp/calico-ipip.pcap .

scp ubuntu@3.35.229.92:/tmp/calico-ipip.pcap .

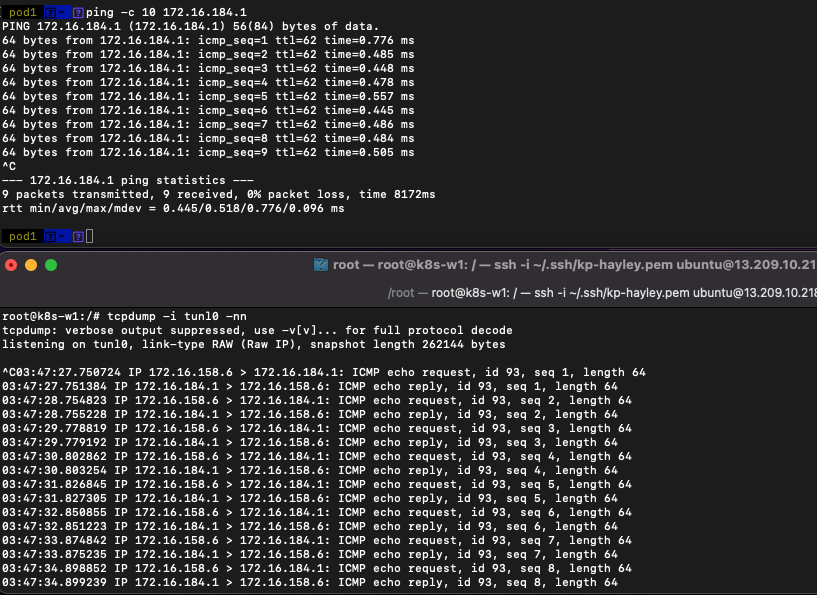

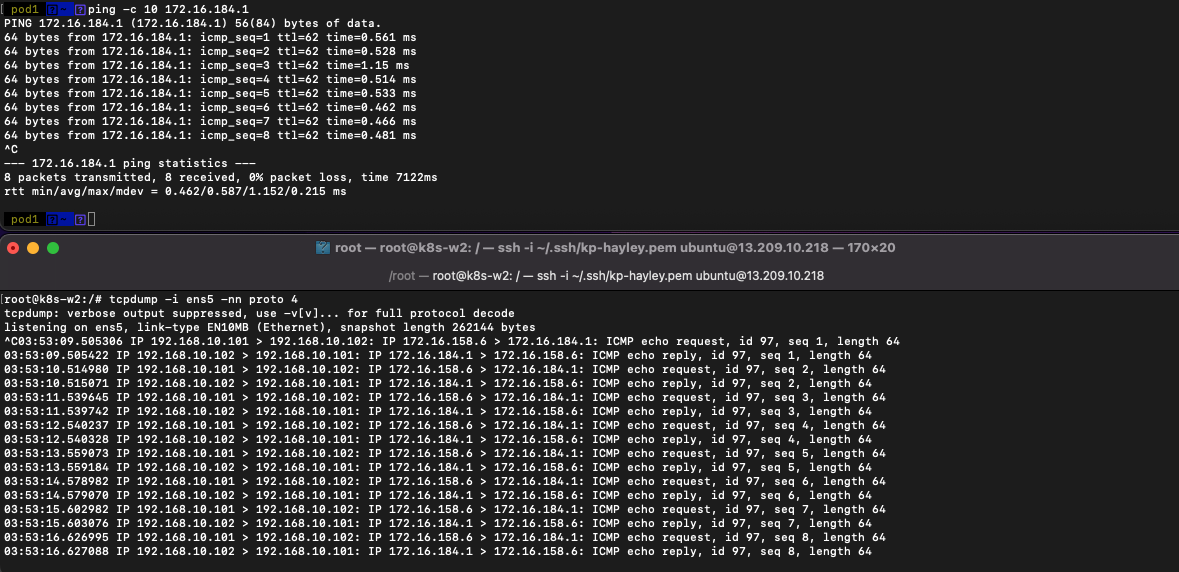

파드1 → 파드2 ping 통신 및 확인

# 마스터 노드에서 pod1 Shell 접속

kubectl exec pod1 -it -- zsh

# pod1 에서 pod2 로 핑 통신 : 정상 통신!

ping -c 10 <pod2 IP>

pod1> ping -c 10 172.16.46.12

PING 172.16.46.12 (172.16.46.12) 56(84) bytes of data.

64 bytes from 172.16.46.12: icmp_seq=1 ttl=62 time=0.781 ms

64 bytes from 172.16.46.12: icmp_seq=2 ttl=62 time=0.803 ms

...

# tunl0 인터페이스 TX/RX 패킷 카운트 모니터링 확인 : TX/RX 패킷 카운트가 각각 10개로 증가했다

watch -d 'ifconfig tunl0 | head -2 ; ifconfig tunl0 | grep bytes'

tunl0: flags=193<UP,RUNNING,NOARP> mtu 1480

inet 172.16.228.76 netmask 255.255.255.255

RX packets 10 bytes 840 (840.0 B)

TX packets 10 bytes 840 (840.0 B)

# 패킷 덤프 : tunl0 - 터널 인터페이스에 파드간 IP 패킷 정보 확인!

tcpdump -i tunl0 -nn

root@k8s-w1:~# tcpdump -i tunl0 -nn

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on tunl0, link-type RAW (Raw IP), capture size 262144 bytes

23:36:36.621795 IP 172.16.228.84 > 172.16.46.12: ICMP echo request, id 32298, seq 1, length 64

23:36:36.622470 IP 172.16.46.12 > 172.16.228.84: ICMP echo reply, id 32298, seq 1, length 64

23:36:37.623274 IP 172.16.228.84 > 172.16.46.12: ICMP echo request, id 32298, seq 2, length 64

23:36:37.623977 IP 172.16.46.12 > 172.16.228.84: ICMP echo reply, id 32298, seq 2, length 64

...

# 패킷 덤프 : eth0(enp#~) - IP Outer 헤더 안쪽에 IP 헤더 1개가 더 있음을 알 수 있다!

tcpdump -i ens5 -nn proto 4

root@k8s-w2:~# tcpdump -i ens5 -nn proto 4

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on enp0s8, link-type EN10MB (Ethernet), capture size 262144 bytes

23:36:36.625169 IP 192.168.100.101 > 192.168.100.102: IP 172.16.228.84 > 172.16.46.12: ICMP echo request, id 32298, seq 1, length 64 (ipip-proto-4)

23:36:36.625413 IP 192.168.100.102 > 192.168.100.101: IP 172.16.46.12 > 172.16.228.84: ICMP echo reply, id 32298, seq 1, length 64 (ipip-proto-4)

23:36:37.626715 IP 192.168.100.101 > 192.168.100.102: IP 172.16.228.84 > 172.16.46.12: ICMP echo request, id 32298, seq 2, length 64 (ipip-proto-4)

23:36:37.626866 IP 192.168.100.102 > 192.168.100.101: IP 172.16.46.12 > 172.16.228.84: ICMP echo reply, id 32298, seq 2, length 64 (ipip-proto-4)

...

tcpdump -i ens5 -nn proto 4 -w /tmp/calico-ipip.pcap # [실습환경 A Type]

ls -l /tmp

# 자신의 PC로 패킷 복사

scp ubuntu@<node 유동공인 IP>:/tmp/calico-ipip.pcap .

scp ubuntu@3.35.229.92:/tmp/calico-ipip.pcap .

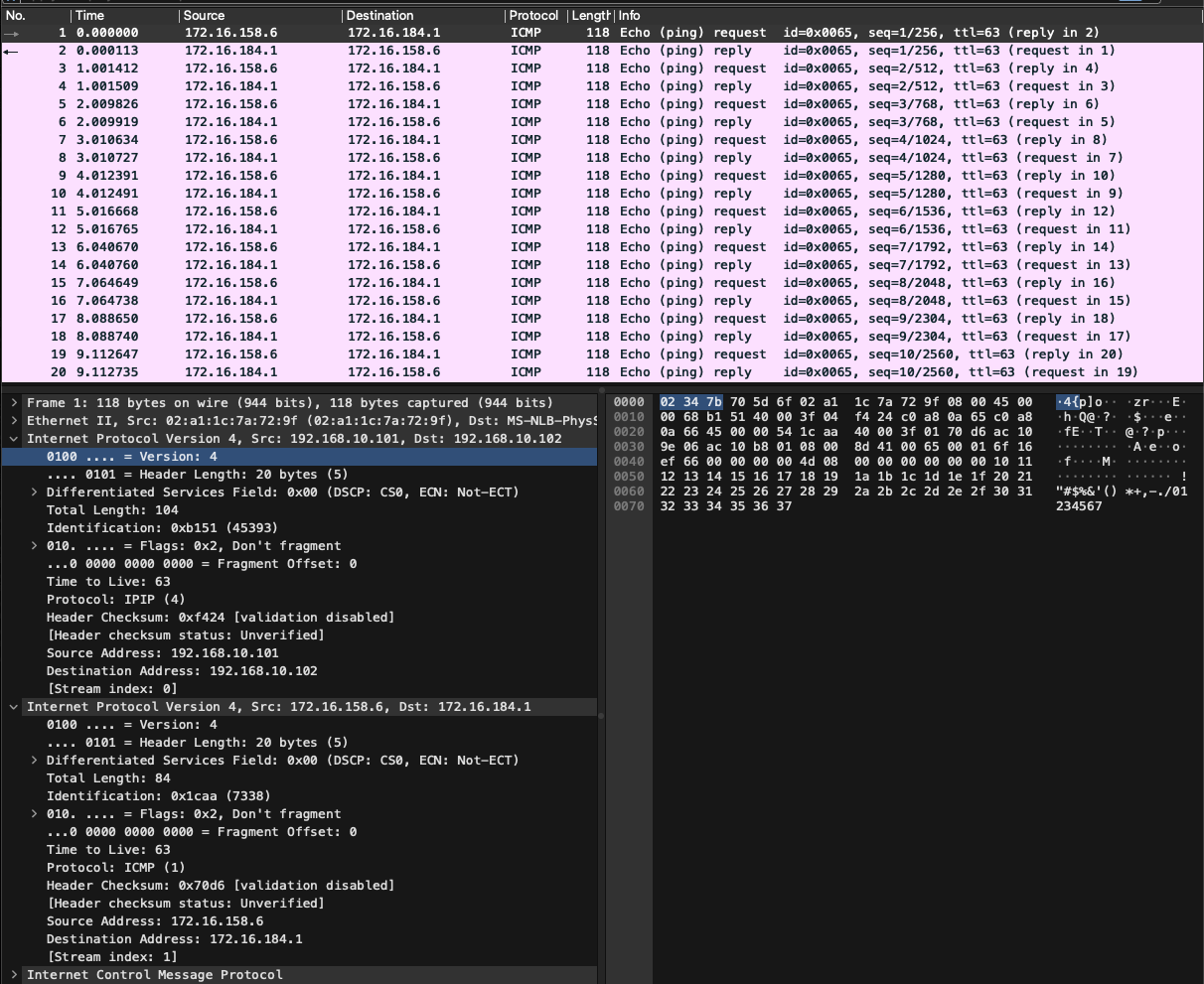

아래와 같이 Wireshark을 통해 패킷을 보면 Outer IP 헤더(IPIP)는 노드들간 전달을 위한 IP 정보(192.168.10.X) 가 보이며, Inner IP 헤더(ICMP)는 파드간 실제 통신 IP 정보(172.16.X.X)가 보입니다.

실습 종료를 위해 파드 삭제 kubectl delete -f node2-pod2.yaml

'IT > Container&k8s' 카테고리의 다른 글

| K8S Service : ClusterIP (1) | 2024.09.28 |

|---|---|

| Calico 네트워크 모드 / 접근 통제 방법 (1) | 2024.09.22 |

| Calico 기본 통신(Pod - 외부(인터넷) 통신) (1) | 2024.09.22 |

| Calico 기본 통신(동일 노드에서 Pod - Pod 간) (1) | 2024.09.22 |

| Calico CNI 구성요소 (5) | 2024.09.08 |

- Total

- Today

- Yesterday

- operator

- NW

- terraform

- VPN

- SDWAN

- AI Engineering

- EKS

- GCP

- k8s

- AWS

- security

- AI

- k8s cni

- cloud

- 혼공단

- IaC

- CICD

- NFT

- autoscaling

- GKE

- 혼공파

- k8s calico

- S3

- 도서

- ai 엔지니어링

- 혼공챌린지

- handson

- PYTHON

- 파이썬

- cni

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |