티스토리 뷰

안녕하세요. 최근 CloudNet@ AWS Security Study를 진행하며 해당 내용을 이해하고 공유하기 위해 작성한 글입니다. 해당 내용은 ‘쉽게 적용하는 AWS 보안 레시피’ 책과 AWS Docs 내용을 기반으로 했습니다.

SNS(Simple Notification Service)

- SNS는 메시지 전송 서비스 입니다.

- 메시지를 게시할 때 암호화 하기 위해 KMS에서 제공하는고객마스터키(CMK)를 사용합니다.

SNS 서비스 → 주제생성

- 유형 : 표준

- 이름 : yhshimsec

- 표시이름 : yhshimsec

SNS 서비스 → 구독생성

- 주제 : yhshimsec 선택

- 프로토콜 : 이메일 선택

- 엔드포인트 : SNS 알림을 수신할 이메일 주소 작성

SNS 서비스 → 주제 → yhshimsec → 구독자상태 : 확인 대기중

이메일 접속 → AWS 구독 확인 메일 수신 → 구독 확인

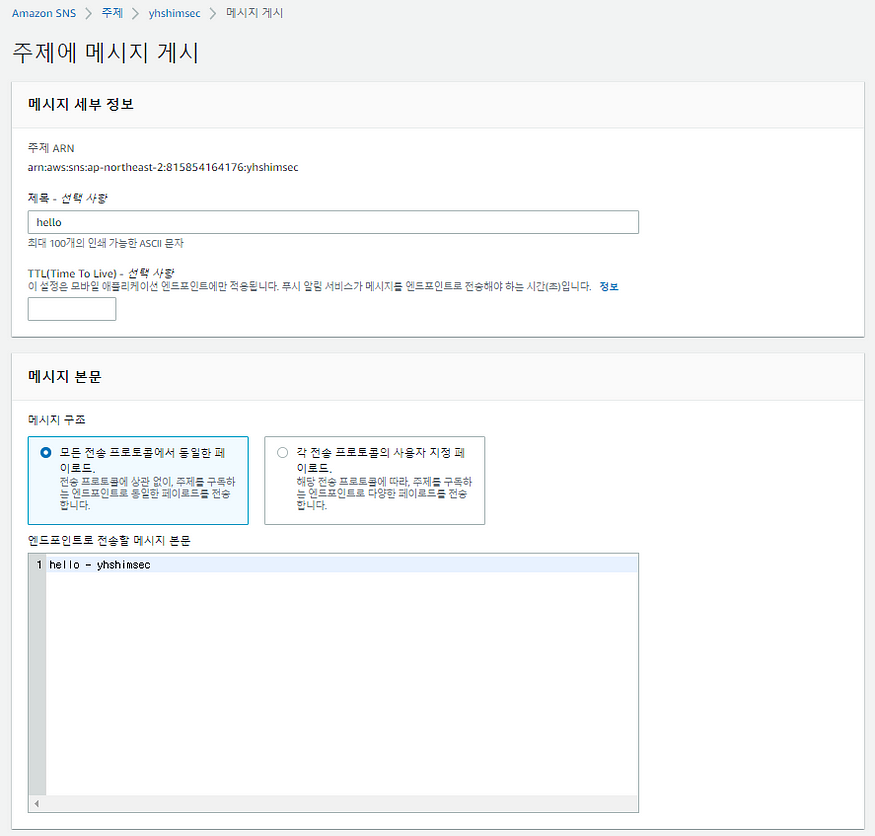

SNS 서비스 → 주제 → yhshimsec → 메시지 게시

- 제목 : hello

- 엔드포인트로 전송할 메시지 본문 : hello CloudNet-AWSSecurityStudy

이메일 확인 → 메시지 전달 성공 확인

CloudWatch

- CloudWatch를 사용하여 시스템 전반의 리소스 사용률, 애플리케이션 성능, 운영 상태를 파악할 수 있습니다.

- 시스템에 Agent를 설치하여 사용자 지정 지표를 생성하여 더 많은 지표를 수집 할 수 있습니다. (메모리, 디스크 사용량 등)

- 알람설정을 통한 특정기준치를 초과할 경우 SNS 서비스를 통해 담당자에게 메시지나 이메일을 보낼거나 Auto Scaling 서비스와 연동하여 인스턴스를 증설 할 수 있습니다.

- 수집된 지표를 management console 과 API를 통한 고객전용 모니터링 대시보드에 볼수 있습니다.

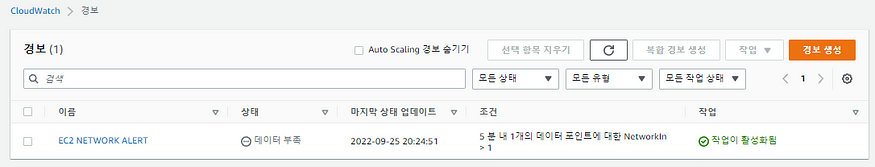

CloudWatch 경보와 지표로 작업

CloudWatch → [왼쪽] 경보 → [오른쪽]경보생성 → 지표선택→ EC2 → 인스턴스별 지표 → 지표 및 조건 선택 → 다음

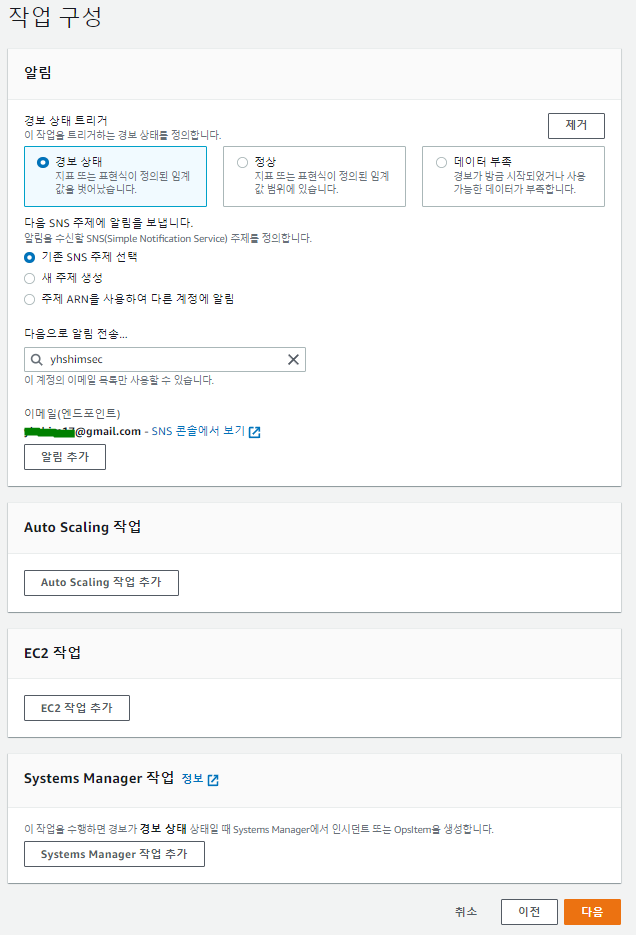

작업구성 → 기존 SNS 주제선택 → 다음으로 알림 전송 선택 → 다음

- 다음으로 알림 전송 선택 : yhshimsec

이름 및 설명 추가 → 경보이름, 경보설명 → 미리 보기 및 생성 → 경보생성

- 경보이름 : EC2 NETWORK ALERT

- 경보설명 : EC2 NETWORK ALERT

CloudWatch에서 대시보드 생성

CloudWatch → [왼쪽] 대시보드 → [오른쪽]대시보드생성 → 대시보드 이름생성 → 위젯 추가 → 이 대시보드에 추가 → 지표 그래프 추가 → 위젯 추가 → 대시보드 저장

- 대시보드이름 : yhshimsec

- 위젯 추가 : 행 선택

- 이 대시보드에 추가 : 지표 선택

- 지표 그래프 추가 : EC2의 CPUUtilization, NetworkPacketsIn, NetworkPacketsOut 선택

CloudWatch 로그 그룹 생성 및 VPC Flows logs 연동

CloudWatch → [왼쪽]로그 → 로그 그룹 → [오른쪽]로그 그룹 생성 → 대시보드에 저장

- 로그 그룹 이름 : yhshimsec

CloudWatch Logs를 사용하여 EC2, CloudTrail, Route 53 및 다른 원본에서 시스템, 애플리케이션 및 사용자 지정 로그 파일을 모니터링, 저장 및 액세스할 수 있습니다.

VPC → [오른쪽] VPC → 플로우 로그생성 → 완료

- 이름 : yhshimsec

- 필터 : 모두 선택

- 최대 집계 간격 : 1분

- 대상 : CloudWatch Logs로 전송

- 대상로그그룹 : yhshimsec

- IAM 역할 : test-iam-role-ec2-instance-bastion (사전에 생성해 놓음)

- 로그 레코드 형식 : AWS 기본 형식

CloudWatch → [왼쪽]로그 → [윈쪽]로그그룹 → [오른쪽]로그그룹 선택 → VPC Flow 로그 확인

CloudTrail

- CloudTrail은 AWS 계정의 거버넌스, 규정, 준수, 운영 감사, 위험 감사를 지원하는 서비스 입니다.

- CloudTrail은 리전단위로 활성화됩니다.

- AWS 계정을 만들면 CloudTrail도 기본적으로 활성화됩니다.

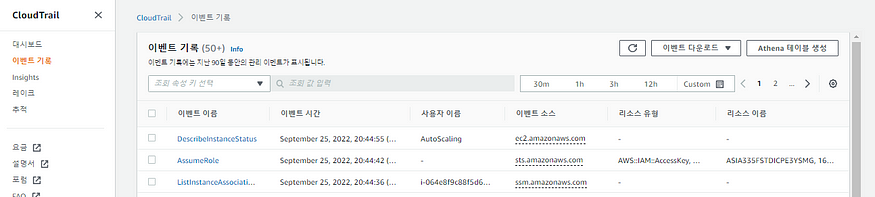

CloudTrail에서 로그 읽기와 필터링

CloudTrail → [왼쪽]이벤트 기록 → [오른쪽]필터 설정 → [오른쪽]이벤트 저장

- 필터 : 사용자

- 이벤트 저장 : CSV로 저장

CloudTrail에서 추적 생성

CloudTrail → [왼쪽]추적 → [오른쪽]추적생성 → 다음 → 다음 → 추적 생성 완료

- 추적 이름 : yhshim-sec

- 추적 로그 버킷 및 폴더 : yhshim-sec

- AWS KMS 별칭 : yhshim-sec

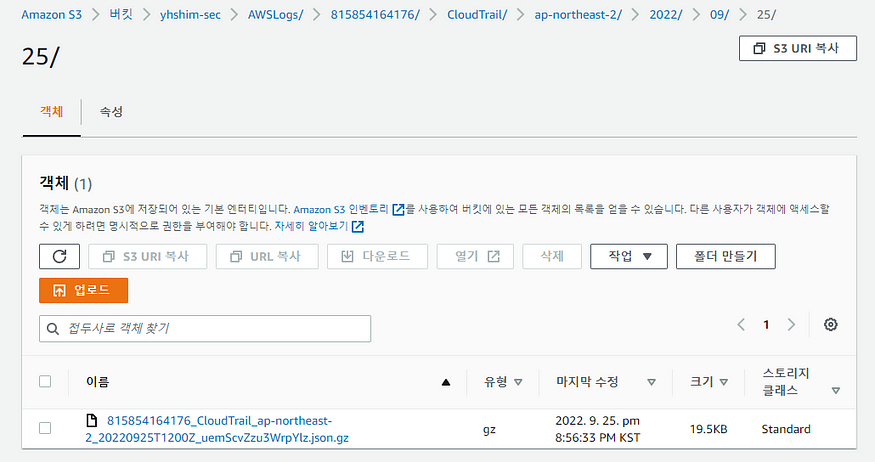

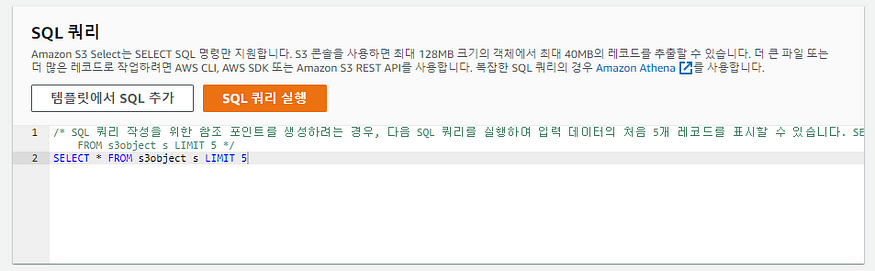

S3 → 버킷 → 객체 → 객체 선택 → 열기 또는 (객체 작업 → 쿼리 실행)

- 버킷명 : yhshim-sec

- 객체명 : yhshim-sec

- 객체 작업 : S3 Select를 사용한 쿼리 실행

CloudWatch 와 CloudTrail 연동

CloudTrail → [왼쪽]추적 → [오른쪽]추적생성 → 다음 → 다음 → 추적 생성 완료

- 추적 이름 : yhhim-sec

- 추적 로그 버킷 및 폴더 : yhhim-sec

- AWS KMS 별칭 : yhhim-sec

- 로그 그룹 이름 : yhhim-sec

- 역할 이름 : yhhim-sec

CloudWatch → [왼쪽]로그 → 로그 그룹 → [오른쪽]로그 그룹 → 로그 확인

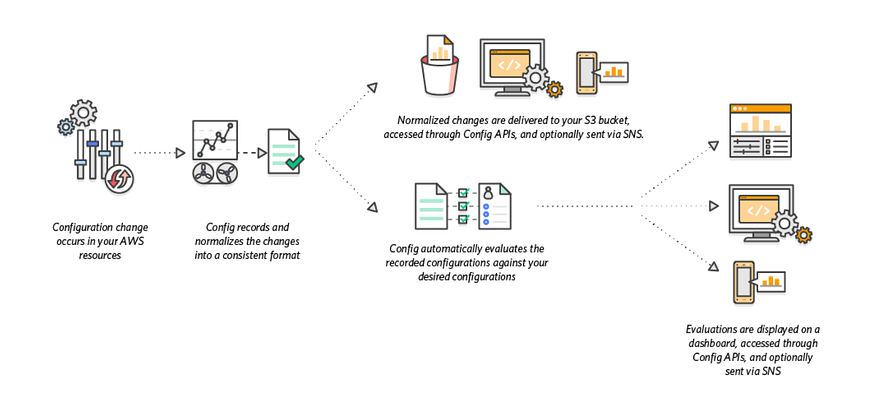

AWS Config

- 리소스 구성을 측정, 감사 및 평가할 수 있는 서비스입니다.

AWS Config 설정과 사용

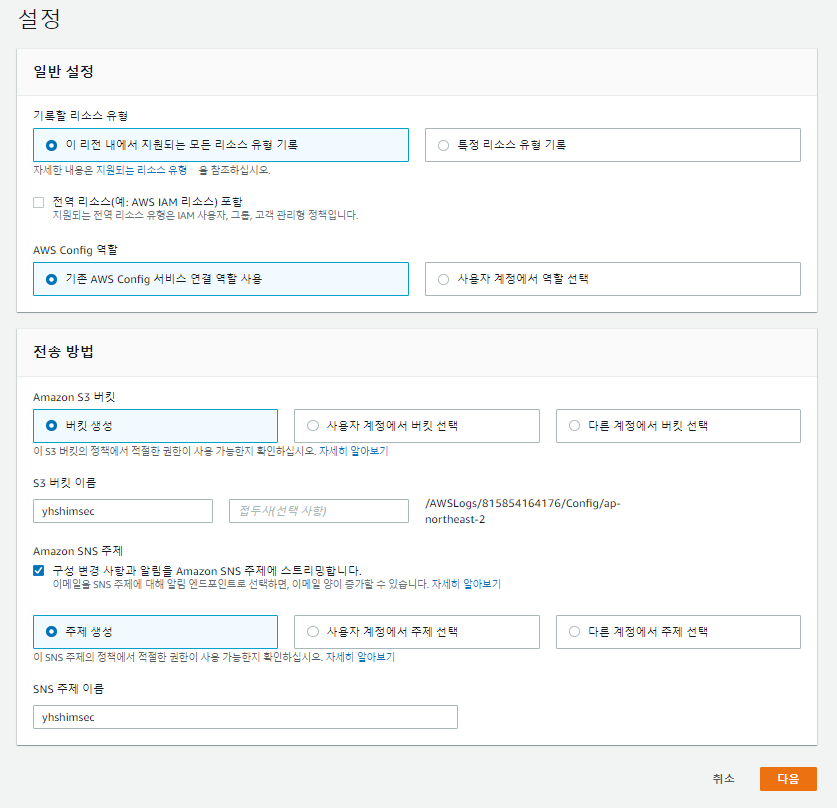

AWS Config → [왼쪽]AWS Config 설정→ 일반설정 → 규칙 → 검토 → 확인

- 기록할 리소스 유형 : 이 리전 내에서 지원되는 모든 리소스 유형 기록 선택, 전역 리소스 체크

- AWS Config 역할 : 기존 AWS Config 서비스 연결 역할 사용 선택

- AWS S3 버킷 : 버킷 생성 선택

- S3 버킷 이름 : yhshimsec

- Amazon SNS 주제 : 구성 변경 사항과 알림을 Amazon SNS 주제에 스트리밍합니다 체크

- SNS 주제 이름 : yhshimsec

- AWS 관리형 규칙 : iam-user-mfa-enable 선택

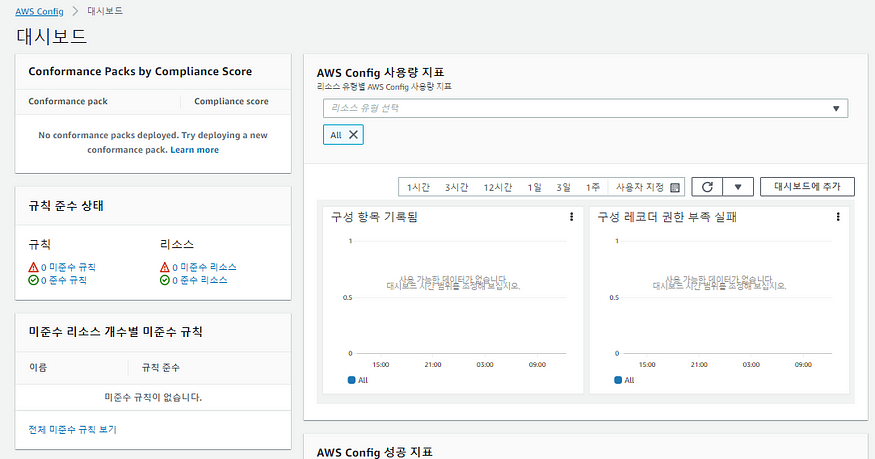

AWS Config → 대시보드 → 확인

ISMS-P 를 위한 AWS Config 규정 준수 팩 사용하기[참고]

- AWS Config 규정 준수 팩은 AWS 계정과 단일 리전 또는 AWS Organization으로 조직된 전체 계정에 대해 배포 할 수 있는 AWS Config 규칙 및 문제 해결(Remediation) 작업의 모음입니다.

- ISMS-P는 한국인터넷 진흥원(KISA)에서 주관하는 정보보호 및 개인정보보호 관리체계 인증 프로그램으로 정보보호 및 개인정보보호를 위한 일련의 조치와 활동이 인증기준에 적합함을 인터넷진흥원 또는 인증기관이 증명하는 제도입니다.

AWS Config → [왼쪽]AWS 규정 준수팩 → [오른쪽]규정 준수팩 배포 → 다음 → 다음 → 규정 준수 팩 배포

- 규정 준수 팩 템플릿 : 샘플 템플릿 사용

- 샘플 템플릿 : Operation Best Practices for KISMS cpack 선택

- AWS S3 버킷 : 버킷 생성 선택

- 규정 준수 팩 이름 : K-ISMS

'IT > Infra&Cloud' 카테고리의 다른 글

| [aws] EKS Hands On — deploy MSA, health checks (0) | 2023.10.29 |

|---|---|

| [aws] GuardDuty, Macie, Inspector (0) | 2023.10.29 |

| [aws] ELB, Cloudfront, WAF (0) | 2023.10.29 |

| [aws] KMS/CloudHSM (0) | 2023.10.29 |

| [aws] Systems Manager (1) | 2023.10.29 |

- Total

- Today

- Yesterday

- 혼공파

- ai 엔지니어링

- 혼공챌린지

- AI Engineering

- AI

- autoscaling

- k8s

- SDWAN

- VPN

- NW

- GKE

- operator

- 파이썬

- 혼공단

- cloud

- GCP

- S3

- PYTHON

- EKS

- IaC

- k8s calico

- cni

- 도서

- terraform

- security

- AWS

- handson

- k8s cni

- NFT

- CICD

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |