티스토리 뷰

안녕하세요. 최근 CloudNet@ AWS Security Study를 진행하며 해당 내용을 이해하고 공유하기 위해 작성한 글입니다. 해당 내용은 ‘쉽게 적용하는 AWS 보안 레시피’ 책과 AWS Docs 내용을 기반으로 했습니다.

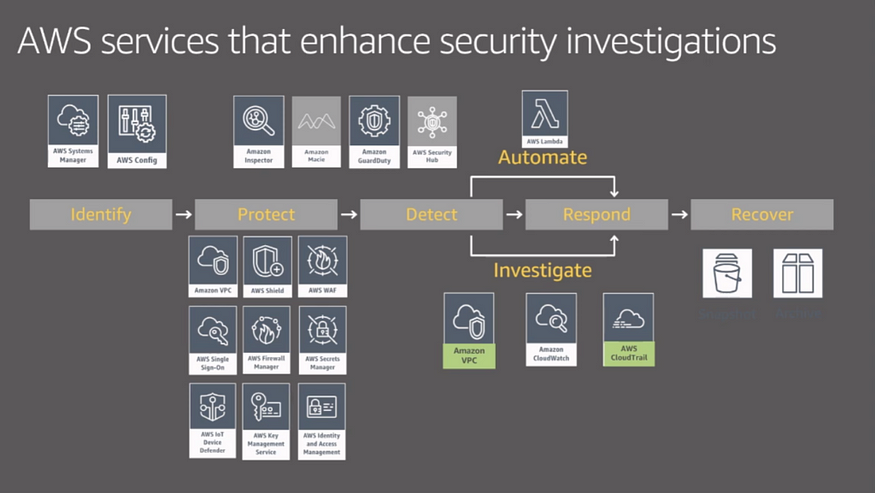

Guardducy, Macie, Inspect는 aws security service 중 detect 기능을 담당하는 서비스로 보안 위협을 감지해줍니다.

AWS security services

GuardDuty

- Amazon GuardDuty는 AWS 계정 및 워크로드에서 악의적 활동을 모니터링하고 상세한 보안 결과를 제공하여 가시성 및 해결을 촉진하는 위협 탐지 서비스입니다.

아래와 같은 기능을 제공합니다.

- AWS 계정, EC2 워크로드, 컨테이너 애플리케이션 및 S3 모니터링

- 기계 학습, 이상 탐지, 네트워크 모니터링 및 악성 파일 검색 활용

- AWS CloudTrail, Amazon Virtual Private Cloud(VPC), Amazon Elastic Kubernetes Service(Amazon EKS), DNS의 로그 분석

실습

getting start GuardDuty : 링크

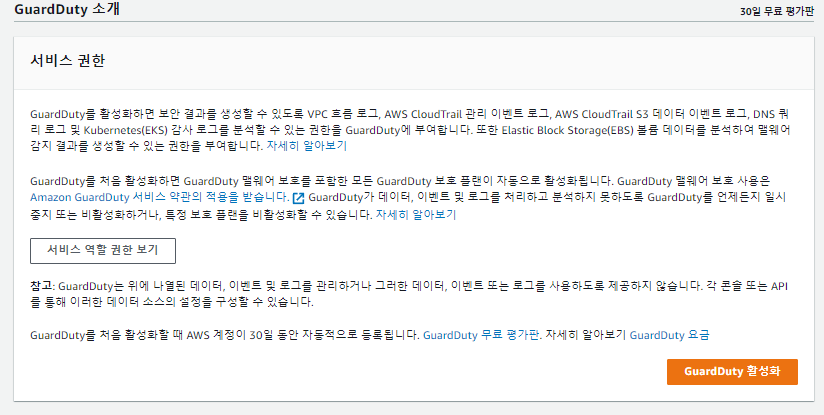

1. 서비스 활성화

서비스 활성화

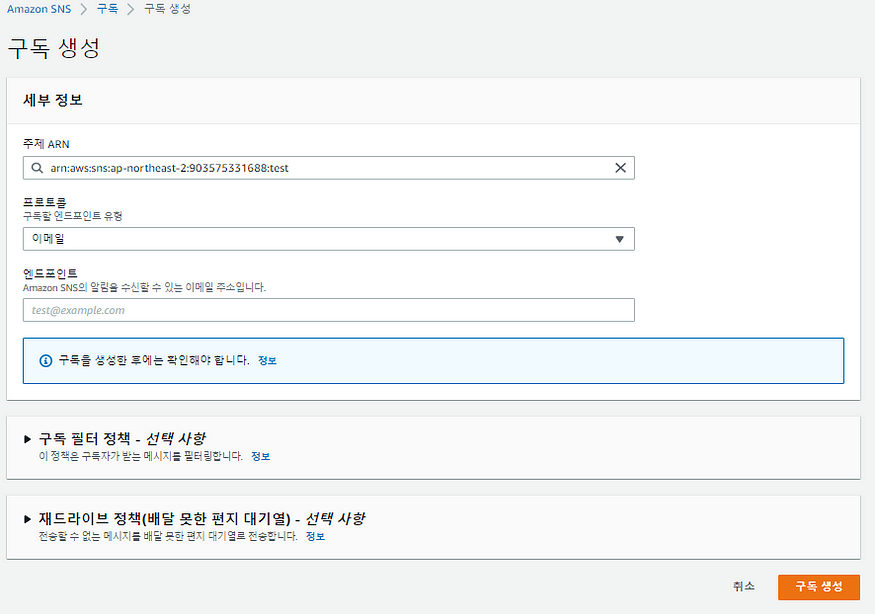

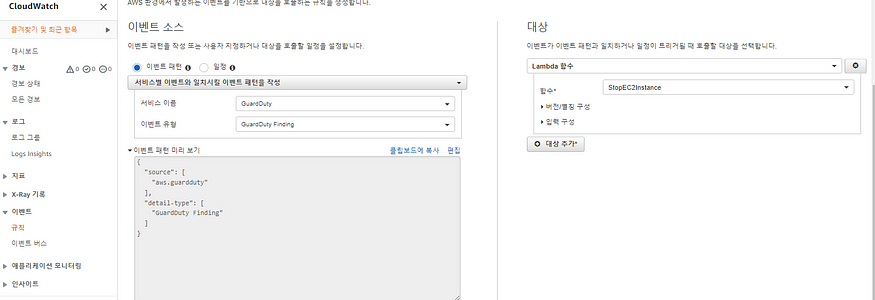

2. Cloudwatch 연동

Macie

Amazon Macie는 완전관리형 데이터 보안 및 데이터 프라이버시 서비스로서, 기계 학습 및 패턴 일치를 활용하여 AWS에서 민감한 데이터를 검색하고 보호합니다.

아래와 같은 기능을 제공합니다.

- 완전관리형 데이터 보안 및 데이터 프라이버시 서비스

- 기계 학습 및 패턴 일치를 활용하여 S3의 민감 데이터를 검색하고 보호

- Amazon EventBridge, Step Function 등과 연동

- HIPAA, GDPR 등의 규정 준수 가능

실습

getting start Macie: 링크

Macie Hands-on Workshop : 링크

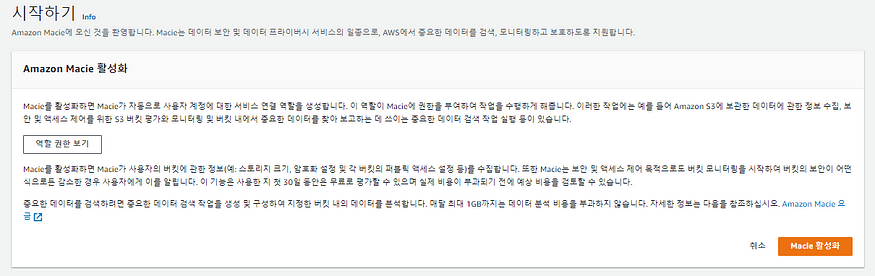

1. 서비스 활성화

서비스 활성화

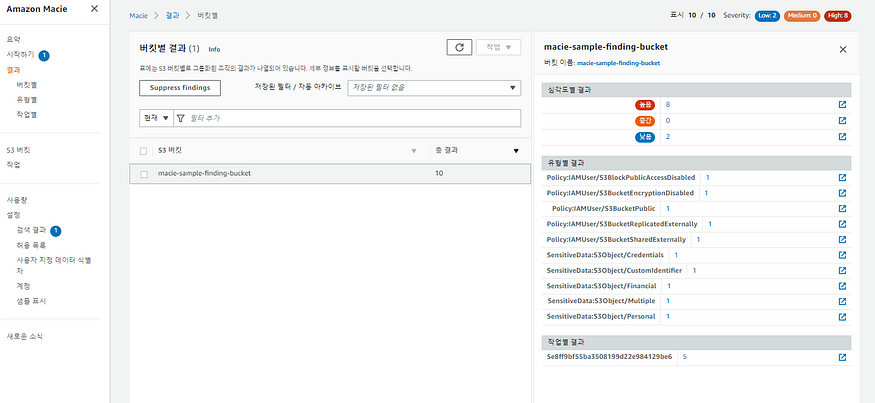

2. 샘플데이터 생성

샘플 데이터 생성

Inspector

Amazon Inspector는 소프트웨어 취약성 및 의도하지 않은 네트워크 노출에 대해 AWS 워크로드를 지속적으로 스캔하는 자동화된 취약성 관리 서비스입니다.

아래와 같은 기능을 제공합니다.

- AWS 리소스에 대한 취약점 점검 도구

- EC2, ECR 취약점 점검

- SW, Network 취약점 발견 및 심각도 수정지침 제공

실습

getting start Inspector: 링크

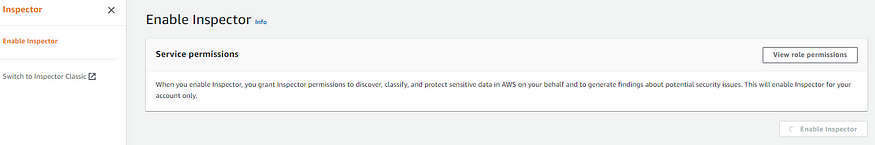

1. 서비스 활성화

서비스 활성화

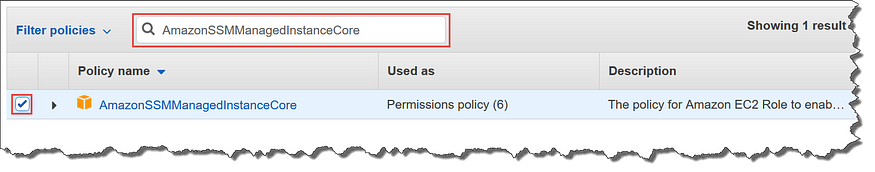

2. IAM Role 생성

Systems Manager 관리형 인스턴스의 인스턴스 프로파일을 생성하려면

- https://console.aws.amazon.com/iam/에서 IAM 콘솔을 엽니다.

- 탐색 창에서 역할(Roles)을 선택한 후 역할 생성(Create role)을 선택합니다.

- 신뢰할 수 있는 엔터티 유형(Trusted entity type)에 AWS 서비스을 선택합니다.

- 사용 사례(Use case)에서 EC2를 선택한 후 다음(Next)을 선택합니다.

- 권한 추가(Add permissions) 페이지에서 다음을 수행합니다.

- 검색(Search) 필드를 사용하여 AmazonSSMManagedInstanceCore 정책을 찾습니다. 이름 옆의 확인란을 선택합니다.

- 이 콘솔은 사용자가 다른 정책을 검색하더라도 사용자의 선택을 유지합니다.

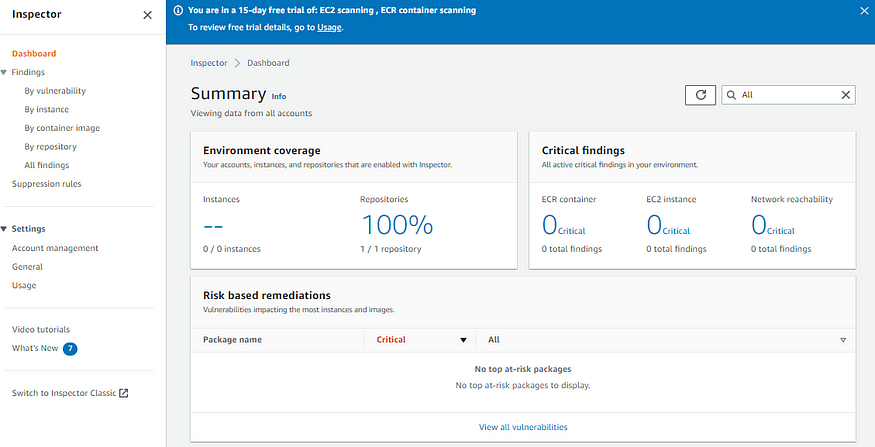

Inspector 대시보드

blog migration project

written in 2022.10.2

https://medium.com/techblog-hayleyshim/aws-guardduty-macie-inspector-856fbd7c16b7

'IT > Infra&Cloud' 카테고리의 다른 글

| [aws] EKS Hands On — Security (0) | 2023.10.29 |

|---|---|

| [aws] EKS Hands On — deploy MSA, health checks (0) | 2023.10.29 |

| [aws] CloudWatch,CloudTrail,Config (0) | 2023.10.29 |

| [aws] ELB, Cloudfront, WAF (0) | 2023.10.29 |

| [aws] KMS/CloudHSM (0) | 2023.10.29 |

- Total

- Today

- Yesterday

- cloud

- cni

- 혼공단

- CICD

- AI Engineering

- PYTHON

- SDWAN

- 혼공챌린지

- k8s

- handson

- GCP

- k8s calico

- 혼공파

- 파이썬

- terraform

- k8s cni

- IaC

- 도서

- NW

- GKE

- autoscaling

- NFT

- S3

- operator

- AI

- AWS

- security

- VPN

- EKS

- ai 엔지니어링

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |