티스토리 뷰

안녕하세요. AWS 서비스와 3rd party SSO 솔루션 연동을 위해 AWS IAM SAML 자격 증명에 대해 좀 더 깊이 살펴보고자 내용을 작성했습니다.

외부에서 사용자 자격 증명을 관리하고 있다면 AWS 계정에서 IAM 사용자를 생성하는 대신 외부 ID 제공업체(IdP)를 사용하여 AWS 외부에서 사용자 ID를 관리할 수 있습니다.

아이덴티티 공급업체(IdP, Identity Provider)란 디지털 아이덴티티를 저장 및 관리해 주는 서비스 업체를 말합니다. Google이나 Facebook 로그인을 사용해 앱에 액세스한 경험이 있다면 IdP를 이미 사용해 본 셈입니다. 사용자 이름과 비밀번호를 입력하여 다른 리소스에 액세스할 뿐, 그 밖에 따로 해야 할 일은 없습니다. [참고 — Okta 아이덴티티 공급업체 정의]

- 요청 : 사용자가 다른 로그인(Google, Facebook 또는 Twitter)에서 자격 증명을 입력합니다.

- 인증: IdP가 기업의 IT 시스템을 통해 해당 사용자가 액세스 권한을 가지고 있는지, 그리고 어떤 작업이 허용되는지 확인합니다.

- 허용: 사용자에게 원하는 리소스에 대한 액세스 권한이 허용되고, 방문 내역이 기록됩니다.

여기에는 OpenID Connect(OIDC)를 사용하거나 Security Assertion Markup Language(SAML)를 사용할 수 있습니다. 해당 글에서는 IAM SAML을 통한 자격증명 등록에 대해 알아보고자 합니다. 자세한 구성 방법은 IAM SAML 자격 증명 공급자 생성을 참고해주세요.

시나리오를 살펴보기 위해 SAML 2.0 기반 페더레이션 정보를 살펴보겠습니다. AWS는 많은 자격 증명 공급자(IdP)가 사용하는 개방형 표준인 SAML 2.0을 지원합니다. 이 기능은 페더레이션 통합 인증(SSO)을 활성화하여 조직 구성원에 대한 IAM 사용자를 생성하지 않아도 AWS Console에 로그인하거나 AWS API 작업을 호출할 수 있습니다.

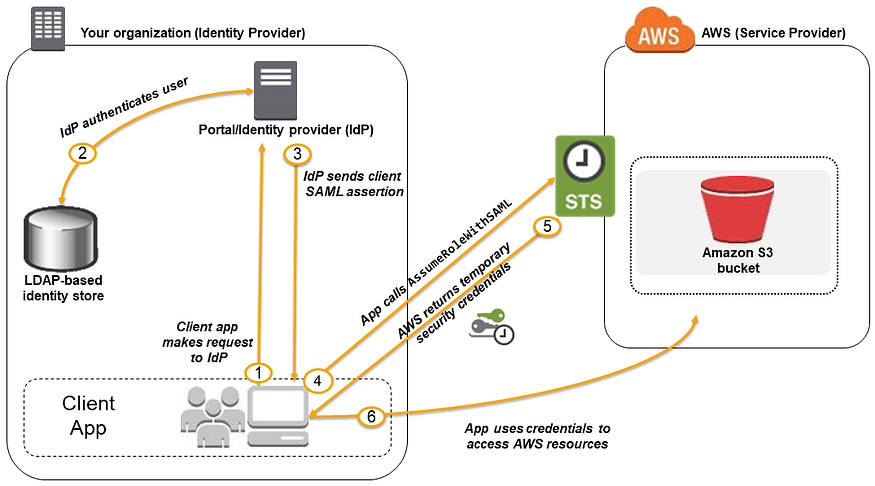

아래는 조직 내 사용자가 자신의 컴퓨터에서 백업 폴더로 데이터를 복사하는 방법에 대한 과정입니다.

AWS API 액세스를 위한 SAML 기반 페더레이션 프로세스

Step 1. 조직 내 사용자가 클라이언트 앱을 사용해 조직의 외부 ID 제공업체(IdP)로부터 인증을 요청합니다.

Step 2. IdP가 조직의 자격 증명 스토어를 이용하여 사용자를 인증합니다.

Step 3. IdP가 사용자에 대한 정보로 SAML assertion을 만들어 클라이언트 앱으로 보냅니다.

Step 4. 클라이언트 앱이 AWS STS [AssumeRoleWithSAML] API를 호출하면서 SAML 공급자의 ARN, 위임받은 역할의 ARN, IdP로부터 받은 SAML assertion을 전달합니다.

Step 5. 클라이언트 앱에 대한 API 응답에는 임시 보안 자격 증명이 포함되어 있습니다.

Step 6. 클라이언트 앱은 임시 보안 자격 증명을 사용하여 Amazon S3 API 작업을 호출합니다.

[참고] AWS에서 제공하고 있는 3rd party SAML 솔루션

서드 파티 SAML 솔루션 공급자를 AWS와 통합 - AWS Identity and Access Management

이 페이지에 작업이 필요하다는 점을 알려 주셔서 감사합니다. 실망시켜 드려 죄송합니다. 잠깐 시간을 내어 설명서를 향상시킬 수 있는 방법에 대해 말씀해 주십시오.

docs.aws.amazon.com

blog migration project

written in 2023.3.22

https://medium.com/techblog-hayleyshim/aws-iam-identity-providers-saml-50ff7c422158

'IT > Infra&Cloud' 카테고리의 다른 글

| [aws] EKS Networking (0) | 2023.10.29 |

|---|---|

| [aws] EKS 설치 및 기본 사용 (0) | 2023.10.29 |

| [aws] AppStream 2.0 (0) | 2023.10.29 |

| [gcp] GKE troubleshooting (0) | 2023.10.29 |

| [aws] Security (0) | 2023.10.29 |

- Total

- Today

- Yesterday

- ai 엔지니어링

- AI

- autoscaling

- GKE

- k8s

- PYTHON

- NFT

- VPN

- NW

- 도서

- terraform

- 혼공단

- security

- CICD

- S3

- cni

- operator

- cloud

- AI Engineering

- 혼공챌린지

- 파이썬

- k8s cni

- EKS

- SDWAN

- IaC

- k8s calico

- GCP

- handson

- 혼공파

- AWS

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |